|

Двухфакторная аутентификация. Ответы на главные вопросы

9, сентябрь 2015 —

В любой современной компании доступ к корпоративным ИТ-системам можно получить не только находясь непосредственно в офисе. Большинство сотрудников ведет мобильный образ жизни, иногда работает из дома, не уходит « в офлайн » в командировках. Удаленное подключение к корпоративным ресурсам и приложениям, порталам и облачным сервисам стало нормой. В некоторых видах бизнеса системами компании с ценными данными также пользуются партнеры. С повышением требований к доступности корпоративных данных усложнилась и их защита. Да, рынок ИБ предлагает множество решений с использований таких технологий, как шифрование сессий, беспроводные сети, межсетевые экраны, виртуальные корпоративные сети и цифровые сертификаты. Но вопрос защищенного доступа к корпоративным ресурсам они решают частично. Каждая технология решает конкретную проблему, например, ограничение доступа или предотвращение перехвата конфиденциальных сведений. Однако часто нерешенным остается главный вопрос: « Тот, кто получает доступ к корпоративным системам, - это сотрудник компании или шпион? ». Таким образом, сегодня управление аутентификацией пользователей в сети, в приложениях и на закрытых онлайн-сервисах стало отдельной задачей. Ранее было достаточно аутентификации только с помощью логина-пароля. Однако за 20 лет повсеместного использования этого подхода стали очевидны его слабые стороны, а с проблемой простых паролей столкнулся каждый специалист по безопасности (см. инфографику). Сегодня стандартом становится двухфакторная аутентификация, причем рынок ИБ уже предложил несколько готовых способов реализации этого подхода. Каким может быть второй фактор? Компании могут реализовать подход двухфакторной аутентификации на основе разных технологий:

В некоторых решениях эти подходы могут интегрироваться, комбинироваться, отрабатываться поочерёдно или в комплексе. Однако большинство из них имеет существенное ограничение – аппаратная реализация. USB-ключи, например, необходимо закупить в расчете на определенное число сотрудников, а затем установить дополнительное ПО. Чтобы внедрить аутентификацию по биометрическим данным, нужно иметь в компании парк компьютеров и/или мобильных устройств с соответствующими считывателями. Для небольших компаний закупка дополнительного ПО или устройств с поддержкой биометрии может быть неподъемной. В некоторых областях (к примеру, распознавание лиц) технологии еще недостаточно развиты для обеспечения надежной защиты. Во многих случаях подделать и обойти биометрические аутентификаторы (распознавание лиц или голоса) не составит труда. В то же время средства двухфакторной аутентификации, использующие одноразовые пароли, представляются более надежными – пароль генерируется случайным образом, его нельзя подделать или использовать повторно. Как удешевить решение? Достойная альтернатива системам с аппаратными компонентами – программные решения для генерации одноразовых паролей. « Вторым слоем » защиты в данном случае становятся мобильные телефоны пользователей. Кстати, своими гаджетами пользователи, как правило, дорожат больше, чем токеном или картой, и реже теряют их. Каков принцип работы таких решений? При подключении к корпоративным ресурсам пользователь получает временный одноразовый пароль по SMS. Некоторые разработчики предусматривают также получение пароля в приложении на случай отсутствия мобильного интернета или собственно сотовой связи. Внедрение программных решений для двухфакторной аутентификации, как правило, не трудоемко. Процесс ограничивается интеграцией с системой аутентификации, тестированием и простейшим обучением пользователей. Посмотрим, как выглядит процесс внедрения решений такого типа на примере ESET Secure Authentication. Решение интегрируется с распространенными системами аутентификации, для работы с учетными записями пользователей используется Microsoft Windows Active Directory или собственная база данных компании. В компаниях, где используется система на базе Active Directory, для администраторов предусмотрены:

Для компаний, где Active Directory не используется, предоставляется пакет SDK. Он помогает внедрить ESA в системы аутентификации, работающие с собственной базой данных. Пакет исходного кода доступен для следующих языков: Java, PHP и Microsoft .NET. В данном пакете можно использовать собственный SMS-шлюз для отправки временных паролей. Пакеты API и SDK могут использоваться не только как система двухфакторной аутентификации, но и как система дополнительного подтверждения какого-либо действия пользователя – например, подтверждение оплаты, смены пароля и т.д. Соответственно, это решение могут применять поставщики интернет-сервисов для физических лиц, где необходимо подтверждение операций со стороны клиента. Дополнительно ESET Secure Authentication имеет универсальный установщик, который автоматически проверяет соответствие требованиям и сообщает администратору, если что-то нужно исправить. После установки продукт интегрируются с MMC (Microsoft Management Console), где происходит его активация. Также продукт интегрируется с ADUC (Active Directory Users & Computers), где происходит настройка двухфакторной аутентификации для каждого пользователя. Процесс внедрения, аналогичный ESET Secure Authentication, и похожий список поддерживаемых платформ имеют решения RSA Secure ID, Safenet Mobilepass и т.д. Таков ответ на вопрос о том, какой вид решений для двухфакторной аутентификации в компании сегодня остается самым простым во внедрении и недорогим. Алексей Оськин, |

| ||||||||

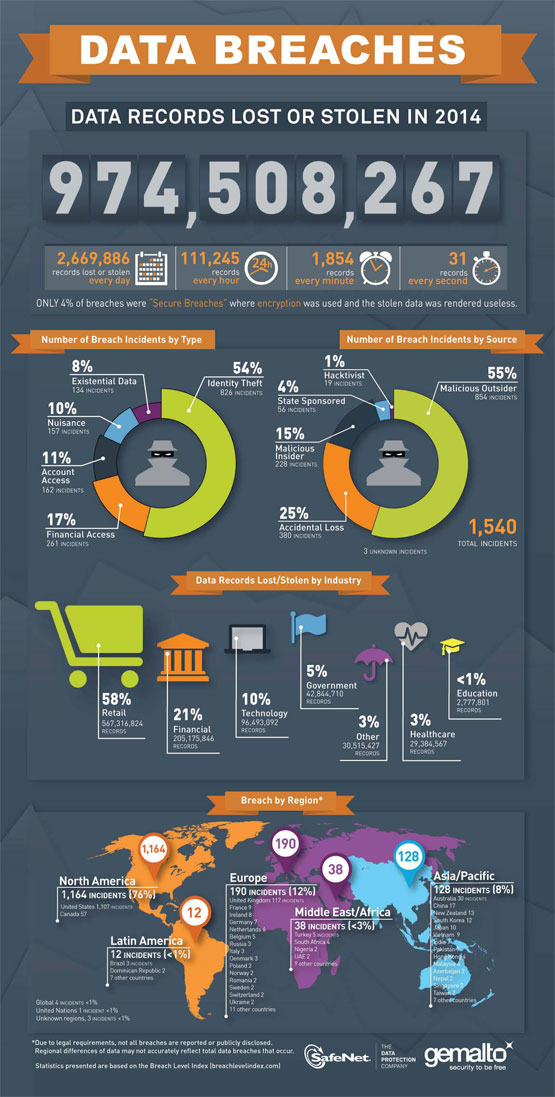

По данным Safenet, в начале 2014 года большинство утечек данных (76%) произошло в Северной Америке и только 12% - в Европе. Но представителям российским компаниям пока рано успокаиваться: в нашей стране об утекших данных редко становится широко известно и эти случаи не отражаются в мировой статистике.

По данным Safenet, в начале 2014 года большинство утечек данных (76%) произошло в Северной Америке и только 12% - в Европе. Но представителям российским компаниям пока рано успокаиваться: в нашей стране об утекших данных редко становится широко известно и эти случаи не отражаются в мировой статистике.